«Ob man etwas tun kann oder nicht, ist eine rein mechanische oder materielle Frage»

Eine Kurzversion des Interviews findet sich in Heftausgabe 28.

Das Gespräch beginnt mit einer Rekapitulation der vor rund 20 Jahren in Alexander Galloways Buch Protocol dargelegten machtanalytischen Thesen zu Protokollen wie TCP/IP und DNS. Ferner geht es darum, inwiefern Internetprotokolle antipatriarchal sein können und ob und wie sie Werte wie Menschenrechte implementieren können. Als Beispiel aktueller Protokollentwicklungen geht es im Gespräch um Blockchain-Protokolle. Auch wird der Unterschied zwischen Überwachung und Erfassung durch Computer herausgestellt sowie die protokollogischen Möglichkeitsbedingungen des Handelns ins Verhältnis zu Utopie, Moral und Ethik gesetzt, um schließlich die Frage nach einer notwendigen Transformation des Begehrens angesichts der libidinösen Ökonomien von Social Media aufzuwerfen.

Mary Shnayien, Oliver Leistert: Vor rund 20 Jahren erschien dein Buch Protocol und kurz darauf The Exploit, 1 das du zusammen mit Eugene Thacker geschrieben hast. Zu dieser Zeit waren Netzwerke zu einem der zentralen Forschungsgebiete der Medienwissenschaft geworden. Man kann sagen, dass deine Publikationen dazu beigetragen haben, dieses Thema zu erforschen, zumal du in deine Betrachtung von Netzwerken eine Analytik der Macht integriert hast, die explizit theoretische Werkzeuge von Michel Foucault und Gilles Deleuze oder Antonio Negri und Michael Hardt verwendet, um neue Perspektiven der Netzwerkforschung zu eröffnen.

Das Motiv der emanzipatorischen Kräfte, die dem Internet scheinbar innewohnen, war Anfang der 2000er noch das hegemoniale Narrativ. Mit deinen Büchern hast du gezeigt, dass, selbst wenn wir viele dieser ideologischen Behauptungen wie die Versprechen der Dezentralisierung für bare Münze nehmen, Machtstrukturen nicht einfach verschwinden, sondern sich zu neuen Formen der Herrschaft umstrukturieren. Dabei sind Protokolle, und insbesondere das TCP/IP-Protokoll, zu einem zentralen Ort der Macht und Kontrolle geworden, wenn auch auf eine neue Art und Weise: eher durch Modulation als durch Unterdrückung und Disziplinierung. Heute hat sich die allgemeine Sicht auf das Internet aufgrund der umfangreichen Datenextraktion durch Plattformen, Cloud Computing und KIs sowie aufgrund der Erkenntnisse über Netzwerkeffekte, beispielsweise bei Wahlen, stark verändert. Kurzum: Das Internet ist heute ein ganz anderes als vor 20 Jahren. Wie wirkt sich das auf deine Analyse aus? Wie müssen wir angesichts der heutigen Machtstrukturen im Internet unsere machtanalytischen Konzepte überarbeiten, und welche Rolle spielt die Frage des Protokolls heute in diesem Zusammenhang?

Alexander Galloway: Die Idee zu Protocol stammt eigentlich aus den späten 1990er Jahren. Die erste Version des Manuskripts wurde 2001 fertiggestellt, aber nach Überarbeitungen wurde es dann ein paar Jahre später veröffentlicht – es stammt also wirklich aus der Web-1.0-Ära. Und es gibt im Buch bereits einige Hinweise auf einen vermeintlich bevorstehenden Wandel: Ich glaube nicht, dass es damals jemandem wirklich bewusst war, aber 2004 und 2005 sind äußerst wichtige Jahre, denn in diesen Jahren findet dieser dramatische Wechsel zu der Ära statt, in der wir uns jetzt befinden – der Web-2.0-Ära. Mit ihr ist eine Art Abschwächung der protokollogischen Technologien zugunsten einer Rückkehr zu einer eher proprietären Infrastruktur verbunden. Es war mir sehr wichtig, den Begriff Protokoll zu definieren – nicht im negativen, sondern im positiven Sinne – und zu sagen, dass diese Technologien offen sind: Sie werden frei entwickelt und öffentlich überprüft. Sie verkörpern Prinzipien, die in gewisser Weise demokratisch sind, beispielsweise die Entscheidungsfindung im Konsens ist in den Protokollen integriert. Es handelt sich dabei nicht um eine Abstimmung, sondern um einen Konsens, der in einer Art allgemeinem offenen demokratischen Impuls zustande kommt. Protokolle werden freiwillig übernommen. Es gibt keinen totalitären Impuls. Sie sollen leicht, schlank und unaufdringlich sein, was auch sehr wichtig ist. Ich habe in diesem Kontext eine Philosophie der Kontingenz, Heterogenität und Vielfalt hervorgehoben, die auch vollständig in die Entwurfsphilosophie von Protokollen eingebettet ist, was vielleicht am besten durch den sogenannten Grundsatz der Robustheit veranschaulicht wird. Dieses Prinzip wird im RFC (Request for Comments) 793 formuliert, obwohl es auch an anderen Stellen auftaucht, an denen die Protokollautor*innen schreiben: «[B]e conservative in what you do, be liberal in what you accept from others.»2 Während der zweite Teil dieses Mottos anschaulich macht, was Kontingenz und Heterogenität im Zusammenhang mit Protokollen bedeuten, ist der erste Teil eine wichtige Erinnerung daran, dass diese Protokolle eine Art von Standardisierung sind und dass es sich um Technologien des Managements, der Organisation oder der Kontrolle im Deleuzeʼschen Sinne handelt.

Von Anfang an wurden Protokolle getrennt von zwei vorherrschenden politischen Sphären entworfen: dem Staat, den Regierungen, den Nationalstaaten und dem kommerziellen Sektor, dem Markt und dem Kapitalismus. Die Protokolle wurden vom Silicon Valley abgegrenzt, obwohl beide Bereiche eng miteinander verwoben sind (und die Technologieunternehmen profitieren stark davon, dass sie sich nicht um die Protokolle kümmern müssen). Es ist sehr wichtig, dass Protokolle weder zu den eigentlichen kommerziellen, proprietären Unternehmungen gehören noch zu den rein staatlichen Unternehmungen.

Wir haben also diese Art von ‹guten Werten› des Protokolls: Demokratie, Offenheit, Horizontalität, Vielfalt, Freiheit, Flexibilität. Teil der Ideologie des Protokolls ist, dass es pragmatisch und nicht ideologisch ist. Ich bin von Anfang an davon ausgegangen, dass all diese Werte tatsächlich vorhanden und real sind, um dann zu beobachten, dass Gerechtigkeit, Frieden und Liebe auf dem Planeten nicht wirklich zunehmen. Wir müssen also nüchtern darüber nachdenken, wie einige dieser ‹guten Werte› oder ‹Tugenden› von Protokollen selbst ein Regime von Organisation, Management und Kontrolle verkörpern könnten. Vor diesem Hintergrund können wir beginnen, Protokolle zu historisieren. Ich glaube, dass sich die Dinge in den 2000er Jahren zu ändern beginnen, und man kann eine allgemeine Art von Rückschritt oder ein Nachlassen von Protokollen beobachten. Heute befinde ich mich in einer merkwürdigen Lage: Unabhängig davon, ob ich vor 20 Jahren mehr oder weniger kritisch war, neige ich heute fast dazu, nostalgisch auf die Ära des Protokolls zurückzublicken und vielleicht sogar einige der Tugenden des Protokolls gegen die neuen Herren und neuen Königreiche, die neuen Regime, Machtzentren und Milliardäre von heute zu verteidigen. Vielleicht ist das ein falscher oder unberechtigter Wunsch, und es gibt wahrscheinlich keinen Grund, der 1990er Version des Internets nachzutrauern. Dennoch denke ich, dass ein gewisses Grundbekenntnis zu liberalen Werten wichtig ist, auch wenn eine differenziertere politische Analyse weitergehen muss.

OL: Kannst du diesen Pragmatismus der Protokolle näher erläutern?

AG: Ich denke, dieser Pragmatismus durchdringt einen Großteil der Informatik im Allgemeinen. Außerdem ist er völlig in die Politik des Kalten Krieges verwickelt, die auch die politische Ideologie der Protokolle durchdringt. Er wurzelt in einer Art britischem und nordamerikanischem Pragmatismus und einer empirischen Haltung – er ist sehr stark von der Haltung des Westens geprägt, die besagt: «Lasst euch nicht von einer politischen Ideologie leiten. Wir werden nicht von einer rationalistischen Ideologie angetrieben, wir haben unsere Ärmel hochgekrempelt und versuchen einfach, Probleme zu lösen und neue Dinge zu entwickeln.» Und das ist auch ein Teil dessen, wie Informatik funktioniert: Sie ist eine Wissenschaft. Es gibt natürlich theoretische Komponenten, aber Computer sind endliche Maschinen, die Aufgaben erledigen, und ein Großteil der Informatik wird von einer pragmatischen Mentalität angetrieben, bei der es um Effizienz und Problemlösung, iteratives Design und diese Art von Prinzipien geht. Es mag also subtil sein, aber ich glaube, dass wir diese Mentalität nicht von der Haltung zu Zeiten des Kalten Krieges loslösen können, aus der die ersten Protokolle in den späten 1960er Jahren entstanden sind.

MS: Das erinnert an Thomas Kuhns Bemerkungen darüber, dass es in der normalen Wissenschaft (normal science) um das Lösen von Puzzlen geht, 3 und diese Mentalität des Puzzlelösens ist natürlich auch in der Informatik zu finden, aber sie dient auch als Ersatz dafür, irgendwie ‹nicht politisch zu sein›, was eine sehr libertäre Idee ist.

AG: Und offen gesagt sehr amerikanisch. Vergessen wir nicht, dass es sich trotz des Konzepts und der Behauptung, Protokolle seien total, universell und völlig offen, um eine Art Unicode-Philosophie handelt, wie alle Sprachen und Alphabete. Gleichzeitig war die überwiegende Mehrheit der Ingenieur*innen, die an den Protokollen arbeiteten, nicht nur US-amerikanisch, sondern sie stammte aus einer sehr kleinen Region in Kalifornien, sodass es sich um eine unglaublich kleine und exklusive Bevölkerungsgruppe handelte, wenn man eine Art Sozialgeschichte der protokollogischen Entwicklung schreiben will. Das hat sehr viel mit dem zu tun, was später die kalifornische Ideologie genannt wurde.

Abb. 1: Thomas Kuhn versteht normale Wissenschaft als das Lösen von Puzzles

MS & OL: In Protocol werden TCP/IP und DNS als Protokolle diskutiert, die in konträren Modi arbeiten. Während TCP/IP auf Dezentralisierung und Robustheit durch Redundanz ausgelegt ist, steht DNS für eine streng hierarchische, von oben nach unten gerichtete, souveräne Arbeitsweise mit de facto staatlich kontrollierten Root-Servern an seiner Spitze, verwaltet von der Internet Assigned Numbers Authority (IANA). Dies gilt prinzipiell auch heute noch, aber die Möglichkeiten zentralisierter Organisationen wie staatlicher Institutionen, den Datenfluss in TCP/IP zu kontrollieren, haben drastisch zugenommen. Auch DNS hat sich verändert: Die Notwendigkeit, eine große Anzahl von DNS-Caches zu betreiben, um die unzähligen DNS-Anfragen zu beantworten, hat den Weg für Angriffe wie DNS-Cache-Poisoning geebnet. Intermediäre treten auf und DNS wird fragmentiert. Der*die Souverän*in verliert sozusagen die Kontrolle über das Territorium, ganz zu schweigen von der Kontrolle der autoritären Staaten über all diese Fragen. Hinzu kommt, dass das mobile Internet, das für die Menschen zum vorherrschenden Anwendungsfall geworden ist, von anderen Normen, Protokollen und Gremien (wie der International Telecommunication Union, einem Konglomerat nationaler industrieller Akteur*innen) geregelt wird. Aus dieser Sicht hat die Industrie bereits übernommen, und vom Zeitalter des immobilen Internets ist nicht mehr viel übrig. Die Protokolle und Standards für das mobile Internet unterliegen NDAs und Closed-Source-Implementierungen, auch wenn sie weiterhin TCP/IP zur Paketvermittlung nutzen.

Sollten wir in Anbetracht dieser ‹Verschmelzungen› der Internetprotokolle nicht wieder bei null anfangen, wenn wir über das Internet nachdenken, und versuchen, unsere Vorstellungen von vor zwei Jahrzehnten zu vergessen?

AG: Ich denke, das ist richtig. Dieses Buch ist fast 20 Jahre alt und daher nicht mehr aktuell – wir müssten alle Änderungen, die sich ergeben haben, berücksichtigen. Ich würde sagen, dass ich damals wahrscheinlich am meisten von IP, dem Internetprotokoll, fasziniert war, und in gewissem Maße auch von TCP, das oft als eine einheitliche Suite beschrieben wird, also TCP/IP. IP ist das rhizomatischste, das fragmentarischste, horizontalste und maximal verteilte Protokoll. Ich war geradezu besessen von IP und versuchte, IP als Technologie zu verstehen. Und dann untersuchte ich das Domain Name System (DNS): Es ist dramatisch, wie absolut entgegengesetzt die architektonische Philosophie hinter DNS zu der von IP ist. Und dieser Vergleich offenbart eine wunderbare dialektische Spannung zwischen IP oder TCP/IP, das viel rhizomatischer und horizontaler ist, und DNS, das im Wesentlichen eine dezentralisierte, aber recht hierarchische Datenbank ist. Ein Teil der Analyse in Protocol rührt von dieser Spannung her. Auch wenn das Wesen der protokollogischen Organisation nicht auf der DNS-Seite zu finden ist, habe ich das Gefühl, dass wir zwar schon lange Modelle dafür haben, wie Hierarchien und die (quasi-)staatliche Regulierung von Technologie zu verstehen sind, wir aber in den 1990er Jahren keine wirklich ausgefeilten politischen Analysen rhizomatischer Strukturen hatten, weshalb ich mich mehr zu dieser Seite hingezogen fühlte.

Wie könnte das nun alles zusammenbrechen? Ihr sagt ja, dass es zu einer Art Zusammenbruch kommen könnte, was ich für richtig halte, und ich denke, wir sollten heute mehr über das Scheitern von Protokollen sprechen. Wie kann ein Protokoll scheitern? Ich denke, es kann auf viele verschiedene Arten scheitern, und ich werde nur zwei wichtige nennen und dann eine dritte andeuten. Die erste ist die Verbreitung kommerzieller Standards, die langsam die protokollogische Infrastruktur ersetzen – das beginnt dabei, dass man, statt eine E-Mail zu tippen, eine DM auf einer Plattform sendet. Selbst solche einfachen Dinge zeigen, wie etwas aus dem Bereich der Protokolle in den Bereich der proprietären Technologien verlagert wird. Das kann harmlos sein, wie eine JavaScript-Bibliothek, die innerhalb von Google entwickelt wurde und die Millionen von Menschen bei der Webentwicklung verwenden. Aber für mich sind die beiden wichtigsten Prozesse, die in den 2000er Jahren begannen und deren Entwicklung sich bis heute beschleunigt, die Hinwendung zur ‹Cloud› und zum mobilen Internet. Die Verlagerung von Rechenleistung in die Cloud verstärkt die proprietäre oder kommerzielle Kontrolle auf dem Backend oder auf der Serverseite, während die Verlagerung zu mobilen Geräten die proprietäre Kontrolle auf der Client- oder Geräteseite verstärkt. Die Cloud verlagert die Rechenleistung von der Peripherie zurück ins Zentrum. Es gibt ein altes Prinzip aus der Protokoll-Ära, das sogenannte Ende-zu-Ende-Prinzip, das besagt, dass die gesamte Rechenleistung und die gesamte ‹Intelligenz› an den Rändern des Netzes, d. h. auf den Geräten der Benutzer*innen liegen soll. Die Cloud-Ära kehrt das um: Der Rand wird stumpf und simpel, und die gesamte Rechenleistung und ‹Intelligenz› wird ins Zentrum verlagert. Das ist eindeutig ein Rückschritt, weg vom Protokollmodell und zurück zu einem proprietären zentralisierten Modell.

MS & OL: Heute erscheinen uns queere, post- und dekoloniale Perspektiven in der deutschsprachigen Medienwissenschaft weiter verbreitet als noch vor 20 Jahren. Während diese Perspektiven v. a. bei der Analyse audiovisueller Medien sowie bei erkenntnistheoretischen Fragen zum Tragen kommen, sind digitale Medien und damit auch Protokolle und Standards nur selten Teil dieser Diskussionen. Da es sich bei Protokollen auch um soziale Gatekeeping-Mechanismen handelt, die auf individueller Ebene durch bestimmte Formen des Passings unterlaufen werden können, sowie um technische Gatekeeper von Diskursen, die die Möglichkeitsbedingungen von Äußerungen definieren, erfordert ihre Analyse intersektionale feministische Perspektiven. An welcher Stelle könnte wiederum eine postkoloniale, dekoloniale oder queere Kritik an Protokollen und Standards beginnen? Und gibt es einen Weg der Dekolonisierung oder des Queerings von Protokollen und Standards?

AG: Das ist eine gute Frage. Der Cyberfeminismus spielt in Protocol eine Rolle, und ich bin immer noch von Sadie Plant beeinflusst, auf die ich immer wieder zurückkomme. Sie schreibt diesen sehr dramatischen Satz, den ich gerne zitiere, weil er wirklich radikale Konsequenzen hat: «Cybernetics is feminisation».4Und man kann dies sowohl bei Donna Haraway als auch in neueren Werken z. B. des Xenofeminismus sehen: Es scheint eine Art Konvergenz oder Beziehung zwischen Geschlecht, sexualisierten Körpern und dem Computer, der Maschine zu geben. Ich verwende Sadie Plant der Einfachheit halber als einen Bezugspunkt, aber ich denke, dass Protokolle in gewisser Weise weiblich sind oder zumindest die Feminisierung oder ein Queering der Infrastruktur widerspiegeln. Und ich denke, es ist sehr wichtig, sich mit dieser grundlegenden Erkenntnis auseinanderzusetzen. Wir können nicht sagen, dass Protokolle die Fortsetzung einer Art patriarchalischer Hierarchie sind. Ich glaube einfach nicht, dass das eine genaue Beschreibung ist. Um also auf die Frage einzugehen, müssen wir uns mit einem grundlegenden Widerspruch auseinandersetzen: der Frage, wie eine queere, postkoloniale oder dekoloniale Kritik des Protokolls aussehen könnte. Vielleicht müssen wir diese Frage auf zwei verschiedenen Ebenen beantworten. Einerseits unterstütze ich persönlich (und ich würde dafür plädieren, dass andere das auch tun) eine Art Basis an liberalen Werten, womit ich meine, dass Menschen nicht belästigt werden, Zugang zu Gesundheitsversorgung haben und dass sie sich in ihrem Leben entfalten können sollen – das sind wichtige Werte für mich. Aber andererseits glaube ich nicht, dass eine Rückkehr zur protokollogischen Ära oder den dazugehörigen Werten ein gutes Ziel für die progressive Linke oder die von euch genannten Bewegungen wäre. Mit anderen Worten, und das habe ich in dem ursprünglichen Protocol-Argument sehr deutlich dargelegt: Ich bin für Heterogenität, aber ich glaube nicht, dass Heterogenität uns retten wird. Für mich ist die interessanteste Arbeit nicht die, die versucht, zu einer Art Ethos der 1968er oder sogar der 1990er Jahre zurückzukehren, sondern die, die versucht, explizit außerhalb dieses protokollogischen Moments zu denken. Dafür gibt es viele Beispiele – ich persönlich fühle mich von der Kritik an Repräsentation und Repräsentationalismus angezogen, wie z. B. in den jüngsten Debatten über die Konzepte von Opazität oder Verschleierung. In meiner Arbeit über François Laruelle5 beschäftige ich mich mit dem Begriff der Irreversibilität. Repräsentation hat eine bidirektionale Logik, und Laruelle hat eine sehr ausgefeilte Art, über eine totale Ablehnung von Reversibilität zugunsten von Unidirektionalität nachzudenken. Ich sehe darin eine gewisse Gemeinsamkeit mit Opazität und Verschleierung, mit sogenannten prophylaktischen statt promiskuitiven Technologien. Seit Längerem fühle ich mich von der Zukunftskritik in den Arbeiten von Lee Edelman6 angezogen, und in jüngerer Zeit von der Art und Weise, wie sich der Begriff des Pessimismus in den Black Studies entwickelt hat. Dazu sind mir insbesondere Calvin Warrens Arbeiten über den Schwarzen Nihilismus7 als eine Denkweise aufgefallen, die keine strikte Rückkehr zu den Werten und Prinzipien der protokollogischen Ära bedeutet.

MS: Ich möchte noch einmal ein wenig zurückgehen: Du sagtest, dass Protokolle die Feminisierung oder das Queering der Infrastruktur widerspiegeln. Es ist zwar sehr reizvoll, Protokolle als queer zu betrachten, aber ich bin mir nicht sicher, ob das möglich ist, da sich Queerness als politisches Projekt oder als Philosophie mit alternativen Formen von Gemeinschaft und gemeinschaftlicher Organisation beschäftigt. Im besten Fall formalisiert das Protokoll diese Organisationsstrukturen, aber im schlimmsten Fall verunklart und verschiebt eine Protokollogisierung Verantwortlichkeiten und Rechenschaftspflichten.

AG: Ja, das leuchtet mir ein. Das Interessanteste in den Feminist, Queer und Trans Studies ist das Nachdenken über neue Formen von Sozialität oder Gemeinschaft. Ich wollte nur betonen, dass viele Leute das Konzept und die Realität der Differenz – v. a. im Poststrukturalismus – als eine Art inhärent fortschrittliche(s) Realität oder Phänomen dargestellt haben, oft nach dem Motto ‹Identität versus Differenz›, wobei Identität der normierende, dominante Modus, Differenz hingegen der deviante ist. In ihrem Buch A Hacker Manifesto8 zeigt McKenzie Wark auf, wie Unterschiede und messbare Differenzen auf einer sehr basalen Ebene in die Computerinfrastruktur eingebettet wurden. Darauf aufbauend: Glauben wir diesem Grundsatz von Sadie Plant, dass Kybernetik Feminisierung ist? Wir könnten dieses Prinzip natürlich ablehnen, das könnte die Geschichte verkomplizieren, aber ich möchte es nicht ablehnen und daher sagen: Vielleicht ist es Feminisierung. Wie gehen wir also mit dieser Art von chaotischem, widersprüchlichem Szenario um, wie geht es weiter? Deshalb denke ich, dass es bei den interessantesten Arbeiten in der feministischen Theorie, der Queer Theory und den Trans Studies nicht darum geht, zu einer Art 68er- oder sogar 90er-Ethos zurückzukehren, sondern andere Richtungen einzuschlagen.

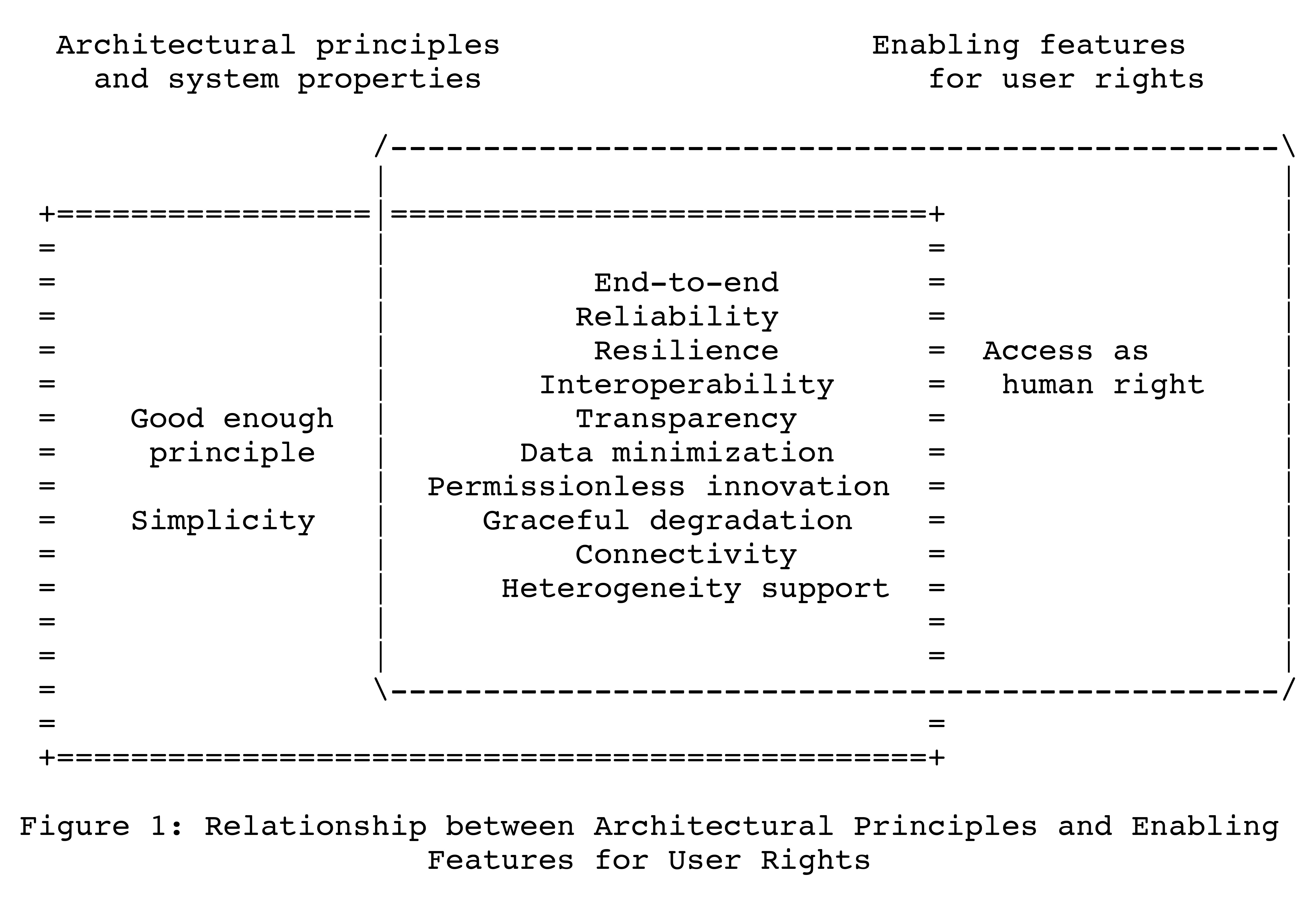

Abb. 2: Venn-Diagramm RFC 8280, nach Niels ten Oever, Corinne Cath 2017

MS & OL: RFC 82809 ist ein interessantes Dokument im Hinblick auf Protokolle und als Reaktion auf ein Versagen von Internetdesign, weil es Überlegungen zu Menschenrechten und Internetdesign darlegt. Dieser RFC hat einige Kritik hervorgerufen, da er die explizite Implementierung politischer Werte in das Protokolldesign fordert, was einige als außerhalb der Frage von Protokollen stehend ansehen. Aber Protokolle waren noch nie unpolitisch, wie du und andere in ihren Arbeiten gezeigt haben. Was hältst du davon, Werte wie die Menschenrechte in Internetprotokolle zu integrieren? Gibt es eine Grenze dafür, was ein Protokoll leisten kann?

AG: Das ist eine hoch interessante Frage, denn ihr habt Recht, diese Art von RFC im Stil von Amnesty International bricht das ‹Gentlemen’s Agreement› – dass Protokolle nicht explizit politisch sein sollten. Ich möchte nur zwei Details hervorheben, denn in gewisser Weise folgt RFC 8280 einer klassischen protokollogischen Philosophie, die meiner Meinung nach gar nicht so sehr von den allerersten Protokollen abweicht. Zunächst einmal: Unterstützt das Protokoll von vornherein Heterogenität? Das ist etwas, das von Anfang an in die Protokolle eingebaut wurde – es sind unterschiedliche Technologien, sie sind weitgehend Standards, ja, aber auf die schlankeste Art und Weise. Wahrscheinlich sind sie in letzter Konsequenz Standards, aber wir können nicht leugnen, dass Differenz, Heterogenität, Vielfältigkeit, Kontingenz, dass all diese Dinge nicht von den Protokollen ausgeschlossen sind, sondern ausdrücklich als Teil der Kernstruktur der Technologie enthalten sind.

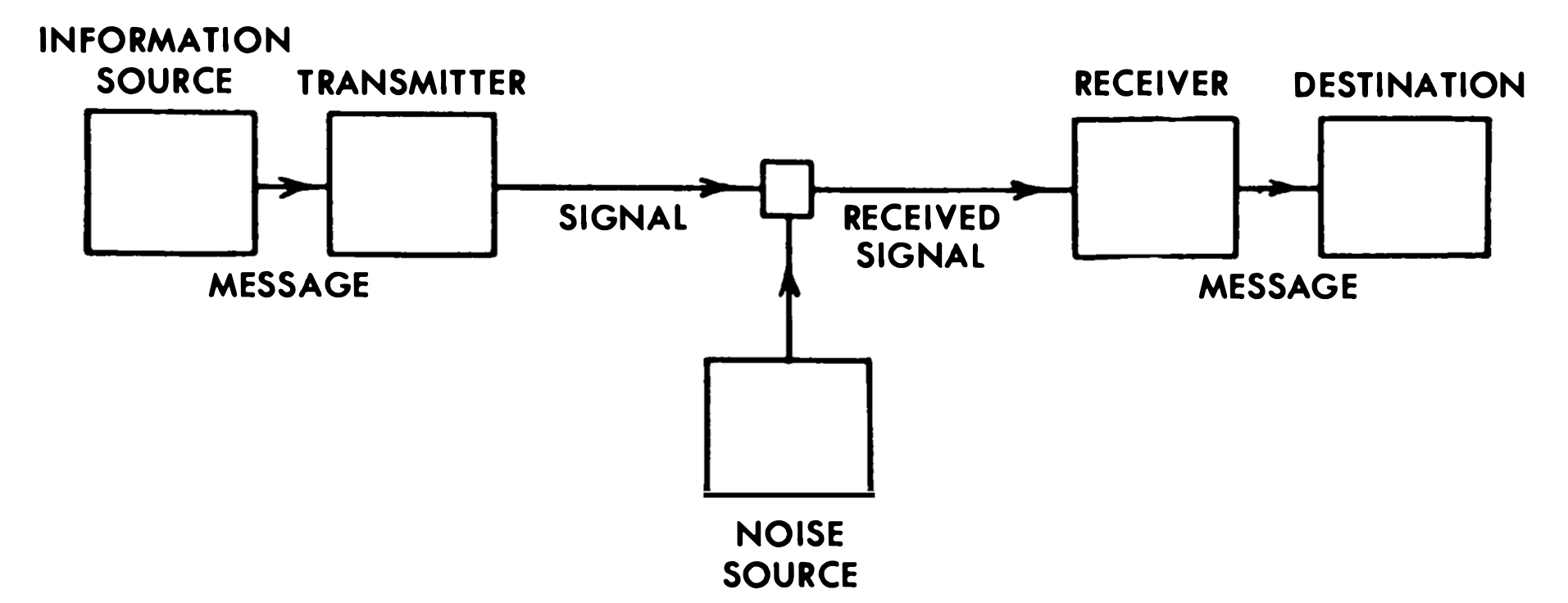

Der zweite Punkt, den ich hervorheben möchte, ist der sogenannte inhaltliche Agnostizismus. Ich habe diesbezüglich gemischte Gefühle, denn es ist eine Rückkehr zu einer Art klassisch-liberalen universalistischen Haltung, die sich im Grunde genommen hinter einem Schleier der Ignoranz positioniert, als ein universelles Subjekt, das selbst aus der Geschichte herausgenommen ist. Aber in einem sehr allgemeinen Sinne ist der Inhaltsagnostizismus interessant: Claude Shannon, der eine Art Philosophie des Inhaltsagnostizismus vertrat, sagte, dass der semantische Inhalt einer Nachricht angesichts der syntaktischen Codierung der Nachricht irrelevant sei.10 Dies ist ein seit Langem bestehender philosophischer Grundsatz in der Informations- und Datenverarbeitung.

Dieser Inhaltsagnostizismus ist wirklich interessant, denn er besagt im Grunde, dass wir nicht beeinflussen können, was jemand sagt, denkt oder macht, aber wir können die Metadaten dazu beeinflussen: Wir wissen, woher eine Nachricht kommt, wir wissen, wohin sie geht, wie schnell sie dort ankommt, wie häufig du mit bestimmten Leuten korrespondierst und mit wem du nicht kommunizierst. Es gibt also eine Art Gnostizismus auf struktureller und einen Agnostizismus auf inhaltlicher Ebene. Aber selbst der Agnostizismus auf der inhaltlichen Ebene ist brüchig – wenn man keine Ende-zu-Ende-Verschlüsselung hat, kann man diesen Agnostizismus vergessen. Im Allgemeinen würde ich jedoch sagen, dass die Werte des Protokolls mehr oder weniger unbedenklich sind und auf einer grundlegenden Ebene unterstützt werden sollten, insbesondere wenn die Alternative die Herrschaft von Milliardären ist. Ich denke, dass inhaltlicher Agnostizismus gut ist. Wenn ich etwas in eine Steckdose stecke, ist die Elektrizität inhaltsneutral, es macht für sie keinen Unterschied, ob ich meinen Laptop oder meinen Kühlschrank anschließe, und ich denke, das ist ein wichtiges und vorteilhaftes politisches Prinzip.

MS: Da du dich auf Shannon und seine Kommunikationstheorie beziehst: Shannon beschäftigt sich so sehr mit dem Rauschen, dass er sich fast gar nicht mit dem Medium des Kanals beschäftigt. Aber aus der Sicht der Medienwissenschaft ist es eine seltsame Annahme, dass ein Inhalt nicht medienspezifisch ist – warum sollte Kommunikation nicht medienspezifisch sein, warum sollte ein Protokoll nicht medienspezifisch und damit inhaltsneutral sein? Wie soll das überhaupt funktionieren? Wenn wir über Protokolle und ihre Rolle in verschiedenen Technologien sprechen, müssen wir bedenken, dass das Protokoll dazu beiträgt, was in den jeweiligen Medien gesagt werden kann und was nicht.

AG: Ja, das macht absolut Sinn, und du hast völlig Recht, wenn du sagst, dass Shannon vom Rauschen besessen war, ebenso wie Norbert Wiener. Aber ich denke, dass Shannons Definition von Information auf Entropie basiert, also im Wesentlichen auf kontingenten Möglichkeiten. Sie beruht auf den thermodynamischen Prinzipien der Entropie, dem sogenannten Chaos und dem Zufall und der Fähigkeit eines Kanals, unbegrenzt zu sein. Entropie, Chaos und Zufälligkeit sind im Wesentlichen ein Maß für die Unbegrenztheit des Kanals. Um auf eine der vorhergehenden Fragen zurückzukommen, nämlich ob die Kybernetik eine Feminisierung ist, müssen wir meines Erachtens auch sagen, dass die Informationstheorie ein Weg ist, bestimmte technische Phänomene oder materielle Realitäten explizit miteinzubeziehen, die sehr lange Zeit als das Andere oder als Marker für das, was die vorherrschende Rationalität bedroht, gekennzeichnet wurden: Chaos, Lärm und Kontingenz, die oft selbst feminisiert oder innerhalb der kolonialen Tradition mit nicht-westlichen Akteur*innen assoziiert werden. Das ist für mich ein Zeichen dafür, dass wir wirklich klar und direkt sagen müssen, dass es bei Kybernetik, Informationstechnologien und Netzwerken, vielleicht nicht in ihrer Gesamtheit, aber sicherlich in sehr wichtigen spezifischen Aspekten, nicht um den Ausschluss des Weiblichen, des Anderen, des Markierten, des Differenten, des Heterogenen geht, sondern explizit darum, dies alles einzubeziehen, einzubauen und direkt im Herzen der Medien zu verwalten und zu kontrollieren. Norbert Wiener ist in diesem Punkt weniger klug, denn für ihn ist Rauschen einfach nur Rauschen, eine Sache, die das Signal bedrohen kann. Das Signal könnte korrumpiert werden, also sollte man versuchen, das Rauschen zu eliminieren. Shannon vertritt eine genau gegenteilige Haltung: Shannon sagt, dass Signale aus einer thermodynamischen Skala von potenziell chaotischem Verhalten bestehen. Und das ist radikal. Und ich denke, wir haben im Grunde die Shannon-Version geerbt, nicht die Wiener-Version.

Abb. 3: Claude E. Shannon: Schematic diagram of a general communication system, 1948

MS & OL: Wenn wir uns umschauen, wo heute Innovationen im Protokolldesign stattfinden, fällt der Blick auf Blockchain-Protokolle. In diesem Feld enthalten die Protokolle auch ökonomische und Governance-Regeln. Und das betrifft nicht nur Protokolle innerhalb der ersten Schicht, wie das Ethereum-Protokoll, sondern es werden mehr und mehr Protokolle auf Schicht zwei eingesetzt, die ihre eigenen Ökonomien und Affordanzen mitbringen. Wir scheinen uns hier in einer sehr experimentellen Phase zu befinden, in der es auch viele Fehlschläge gibt. Im Allgemeinen pushen Blockchains ein Modell der künstlichen Verknappung und der Finanzialisierung, indem sie Protokolle mit ökonomischen Regeln verknüpfen. Gleichzeitig bezweifeln viele, dass Blockchains für irgendetwas gut sind, und sehen in ihnen oft nichts anderes als Ponzi schemes und Betrugsmaschinen. Auch wenn dies sicherlich in vielen Fällen zutrifft, bleibt abzuwarten, ob dies alles war, woran wir uns in 20 Jahren im Hinblick auf Blockchains erinnern werden. Wie siehst du dieses große Experimentierfeld der Protokolle in diesem Bereich? Und wie viele Bereiche sollte ein Protokoll überhaupt enthalten, wenn wir bedenken, dass Blockchain-Protokolle Governance, Ökonomie und Finanzen regeln? Was treibt wohl den Wunsch an, diese Felder überhaupt in die protokollogische Kontrolle zu integrieren?

AG: Inmitten eines größeren Trends der letzten 15 oder 20 Jahre, in denen protokollbasierte Technologien mehr oder weniger zusammengebrochen sind, ist die Blockchain-Technologie wahrscheinlich das größte Gegenbeispiel. Wenn die Frage also lautet: «Wo stehen Protokolle heute?», so denke ich, dass die Antwort lautet: Blockchains. Diese sind ein Gegenbeispiel, weil sie eher einem Protokoll als einem kommerziellen proprietären Standard ähneln. Ja, das stimmt.

Gleichzeitig denke ich, dass Blockchain-Technologien anschaulich zeigen, dass Protokolle von politischen Prinzipien durchdrungen sein können und sind, und direkte politische, soziale und technische Möglichkeiten haben – und dies wird sogar stolz verkündet. Diejenigen, die Blockchain-Technologien propagieren, gehen davon aus, dass es sich um eine politische Intervention handelt. Aber um ganz ehrlich zu sein: Ich bin von Blockchains angewidert. Ich habe mehr oder weniger zu Protokoll gegeben, dass ich dagegen bin – ich denke, dass es technische Gründe gibt, Blockchains abzulehnen: Sie sind langsam. Sie sind eine dramatisch ineffiziente Art, Rechenprozesse durchzuführen. Ich glaube immer noch nicht, dass wir ein Problem haben, für das Blockchains eine gute Lösung oder einen guten Anwendungsfall darstellen. Am meisten beunruhigen mich jedoch die politischen Gründe, die gegen Blockchains sprechen. Und auch diese sind bereits bekannt: Ich denke, es gibt dramatische politische Probleme mit der Tokenisierung oder der Finanzialisierung des Alltags durch Marktlogiken von Derivaten und Spekulation. Durch die Tokenisierung werden alle Aspekte des menschlichen Lebens sehr direkt kommodifiziert, was ich uninteressant finde – ich bin abgestoßen von der libertären Philosophie, die die Blockchain-Technologien durchdringt. David Golumbia hat auf den nicht ganz so unverhohlenen Antisemitismus hingewiesen, der vielen dieser Dinge zugrunde liegt, die Ablehnung von Zentralbanken, die Sorge um ‹Eliten›, die die Geldmengen kontrollieren, und so weiter. Kryptowährungen passen auch zum allgemeinen Trend der Privatisierung des Geldes in den letzten Jahren.11

Krypto-Leute würden sagen: «Wir privatisieren nicht, wir machen es dezentral.» Aber dies passt auch gut zur Tatsache, dass im Grunde genommen niemand mehr nationale Währungen verwendet. Ob man nun eine Visa-Karte benutzt oder mit Kryptowährungen bezahlt, man führt im Wesentlichen nicht-staatliche Transaktionen durch – daher denke ich, dass dies mit einem allgemeinen Trend zur Privatisierung von Geld übereinstimmt. Als Linker und Marxist würde ich sagen, dass alles, was privatisieren will, in die falsche Richtung geht.

Außerdem behaupten Kryptowährungen, anonym zu sein, aber in der Praxis sind sie oft weniger anonym als einfaches Bargeld. Und wir sehen, dass Transaktionen mit Kryptowährungen jetzt über zentralisierte Börsen gehen müssen, die zum aktuellen Zeitpunkt stark reguliert sind. Selbst wenn man die Börse hinter sich gelassen hat, gibt es Möglichkeiten, einfache Kontrollen der Signaturen durchzuführen, um Informationen darüber zu sammeln, wie die Transaktionen abgelaufen sind. Ich glaube, die Leute merken, dass Kryptowährungen viel weniger anonym sind, als anfangs versprochen wurde. Deshalb bin ich in dieser Hinsicht sehr skeptisch. Ich bin mir sicher, Oliver, dass du bessere Beispiele kennst, und sicherlich gibt es Leute, Freund*innen von mir, Genoss*innen von mir, die auf der Linken viel mehr an den potenziellen utopischen Möglichkeiten von DAOs (Distributed Autonomous Organizations) oder anderen Formen der verteilten Organisation interessiert sind, die Smart Contracts auf eine Weise nutzen, die interessant sein könnte.

OL: Es ist sehr interessant zu beobachten, dass sich im Kunstbereich viele Menschen sehr für Blockchain-Technologien interessieren, die ja auch für die Bezahlung von Tantiemen genutzt werden können. Denn im Moment bekommen alle etablierten Künstler*innen in Deutschland ihre Tantiemen über zentrale Sammelstellen wie die GEMA, und ich sehe den Reiz der Blockchains u. a. darin, dass sie es jungen Künstler*innen ermöglichen, auch für ihre Arbeit bezahlt zu werden, unabhängig von im Grunde unfairen Verteilungsschlüsseln oder Verträgen mit Labels.

AG: Ich gehe davon aus, dass diese ‹NFT-Ära› dramatische Probleme mit sich bringt, die erst in der Zukunft auftauchen werden. Ein Problem ist, dass Arbeiten, die auf dem Bildschirm oder in der Maschine existieren, vergänglich sind. Selbst der Versuch, ein Kunstwerk, das vor fünf oder zehn Jahren entstanden ist, wieder zum Laufen zu bringen, ist oft sehr schwierig. Organisationen wie rhizome.org haben eine Menge Arbeit geleistet, indem sie Emulatoren entwickelt und damit versucht haben, Arbeiten aus den späten 1990er oder sogar den frühen 2000er Jahren wieder auszustellen. Für Shu Lea Cheangs Werk Brandon musste das Guggenheim Museum viel Geld investieren und einen ganzen Restaurierungsprozess durchführen – für ein Werk, das eigentlich nur ein paar Jahre alt ist. Ich gehe also davon aus, dass es in Zukunft schwierig werden könnte, einige der Werke zu betrachten, die heute als NFTs geprägt werden. Ich könnte mich irren, aber ich gehe davon aus, dass der Lebenszyklus einiger dieser Werke kürzer sein wird, als die Leute erwarten.

Und es ist keineswegs undenkbar, dass Kryptowährungen durch neue Erfindungen auf dem Gebiet der Informatik überflüssig werden. Auch wenn es zu diesem Zeitpunkt noch Science-Fiction ist, könnte das Quantencomputing derzeitige Verschlüsselungen sehr leicht brechen. Und ich weiß nicht, was das für die Blockchain-Infrastruktur bedeuten würde, aber es wird sie definitiv in erheblichem Maße durcheinanderbringen.

Ich habe es schon einmal gesagt: Ich schätze die sogenannte ‹veraltete› Technologie immer mehr. Ich halte Bargeld für eine großartige Technologie. Das gilt auch für Papier. Es hat einen Archivierungswert, den Computer wirklich nicht haben. Das ist die einzige Fußnote, die ich der NFT-Diskussion hinzufügen würde. Und vielleicht ist sie nicht einmal überraschend, denn ein NFT ist im Grunde ein Zertifikat. Und wir wissen spätestens seit der Konzeptkunst, dass Zertifikate ein ganz normaler Bestandteil der Herstellung und des Verkaufs von Kunst sind. Als die NFTs entwickelt wurden, sah ich sie also als eine Weiterentwicklung des Verkaufszertifikats.

MS & OL: An dieser Stelle könnten wir über materialistische Perspektiven auf das Internet sprechen, vor allem, weil die IT enorme Auswirkungen auf das Klima hat.

AG: Ich schätze, ich habe es versäumt, die Auswirkungen des Energieverbrauchs in meiner langen Liste der schlechten Eigenschaften von Blockchains zu erwähnen, aber das würde sicherlich ganz oben auf der Liste stehen. Es ist eine komplizierte Geschichte. Viele streiten darüber, ob der Wechsel von Proof of Work zu Proof of Stake die klimabezogenen Probleme lösen wird. Ich denke, das stimmt zum Teil: Es stimmt, dass das Proof-of-Stake-Verfahren deutlich weniger Energie verbraucht. Es löst jedoch immer noch nicht viele der anderen Probleme im Zusammenhang mit der Finanzialisierung, aber viele Leute sind nicht einmal davon überzeugt, dass man von Proof of Work in nennenswerter Weise abrücken kann, obwohl Ethereum kürzlich umgestellt hat.

Dennoch ist Proof of Work in gewisser Weise gleichzeitig das Geniale und der Makel von Blockchains und Kryptowährungen. Es ist genial, weil es Wert an Energieverbrauch bindet, sodass nur dadurch Wert erzeugt werden kann, dass Energie verbrannt wird. Dies ist notwendig, weil künstliche Knappheit simuliert werden muss. In einem rein mathematischen, algorithmischen Raum purer Rationalität, der von der Materialität abgekoppelt ist, lässt sich kein Wert schaffen. Dies ist in der Tat eine Art zynische Bestätigung eines sehr alten marxistischen Prinzips, es ist eine groteske Mutation der Arbeitswerttheorie in dem Sinne, dass sie die These stützt, dass Wert nur aus Materialität, aus einem materiellen Prozess entsteht. In der marxistischen Tradition ist das die körperliche Arbeit, und die Arbeiter*innen sind die Ausgebeuteten. Aber im Blockchain-Beispiel – und das ist der Grund, warum es sich auf das Klima auswirkt – geht es um den physischen Aufwand von Energie. Woher kommt diese Energie? Die Sonne mag den ganzen Tag scheinen, aber wir müssen Solarzellen bauen, um sie einzufangen. Flüsse können fließen, aber wir müssen Staudämme bauen, um die Energie einzufangen, und wir müssen sie instand halten. Ich denke, das ist wichtig. Es geht sogar zurück zu dem Punkt, den du, Mary, bezüglich Claude Shannon und die direkte Verknüpfung von Information mit thermodynamischen Materialprinzipien gemacht hast. Die Thermodynamik des letzten Jahrhunderts ist vielleicht der heimliche Held oder das Schreckgespenst hinter vielen dieser Technologien.

Dies ist eine Möglichkeit, über diese Frage nachzudenken. Eine andere Sache, auf die ihr anspielt, ist das sogenannte Internet der Dinge, an dem einiges im Sinne von Science-Fiction reizvoll ist: Was wäre, wenn jedes Sandkorn oder jedes Molekül im Universum eine IP-Adresse hätte? Man könnte das wahrscheinlich sehr ausgeklügelt ausrechnen. Vielleicht lassen sich hier einige interessante utopische Projekte verwirklichen, aber ich denke, aus pragmatischer Sicht ist allen klar, dass das Internet der Dinge ein kolossaler Misserfolg ist. Niemand will vom eigenen Toaster angesprochen werden. Niemand möchte, dass der Kühlschrank alle sechs Wochen seine Firmware aktualisiert. Das sind die offensichtlichen Dinge. Weniger offensichtlich sind die vielen Sicherheitslücken, die mit dem Internet der Dinge entstanden sind. Diese sind um ein Vielfaches größer, wenn man sogenannte intelligente, smarte Technologien in alle möglichen vormals mechanischen Geräte einbaut. Wären alle Benutzer*innen und Administrator*innen sehr proaktiv und würden ihre Geräte ständig aktualisieren, patchen und pflegen, würde vielleicht einiges davon funktionieren, aber in Wirklichkeit passiert das nicht. All diese Smart Devices sind zu leichten Angriffspunkten geworden, um sich Zugang zu Netzwerken zu verschaffen. Deshalb bin ich auch ein großer Zyniker, wenn es um das Internet der Dinge und die Verbreitung von Smart Devices im Alltag geht.

OL: Man könnte dies auch unter Michel Foucaults Begriff der Environmentalität12 diskutieren, als die Formierung von Milieus durch Technologien. Ich denke, das Internet der Dinge ist ein treffendes Beispiel dafür. Und dies würde auch andere Konzepte der Machtanalytik erfordern, da Behaviorismus und Nudging zu wichtigen Formen der Kontrolle werden.

AG: Ja, das stimmt. Oder eine Art weniger invasive, ‹softe› Vorstellung von Macht. Und es stimmt, dass einige dieser Smart Devices die Menschen ansprechen: Es gibt Leute, die Google Glasses tragen oder ein Siri-Gerät haben wollen, das ihnen die ganze Zeit zuhört. Ich gehöre nicht zu diesen Menschen, aber ich denke, wir befinden uns in einer Übergangsphase, und es ist noch nicht klar, wie Smart Devices in den Alltag integriert werden. Aber ich denke, wir können sagen, dass es ein Mythos ist, dass die Menschen ein höheres Maß an Immersion und Unmittelbarkeit wollen. Ich denke, es ist viel genauer zu sagen, dass Menschen besser auf ein gewisses Maß an Mediatisierung reagieren. Das gilt auch für die Smartphone-Gesellschaft: Die Tatsache, dass SMS oder textbasierte Technologien so wichtig für diese Infrastruktur sind, ist kein Zeichen für den Wunsch nach Unmittelbarkeit, sondern nach Mediatisierung.

OL: In meiner Dissertation13habe ich mich mit der Überwachung sozialer Bewegungen befasst, und ich habe in anderen Kontexten Menschen in der Verwendung von Verschlüsselungsverfahren angeleitet. Wenn man das Internet unter der Perspektive von (Massen-)Überwachung betrachtet, lässt sich mit Sicherheit sagen, dass die Menschheit in ihrer gesamten Geschichte noch nie in einem solchen Ausmaß überwacht wurde. Darüber hinaus wird deutlich, in welchem Maß diese Überwachung (kollektives) Handeln prägt. Hinzu kommt, dass staatliche und Big-Tech-Akteur*innen auf vielen Ebenen zusammenarbeiten, sodass ein weiterer ‹militärisch-industrieller Komplex› entstanden ist, der allerdings mit Daten statt mit Waffen handelt. Einer der Gründe für diese traurige Entwicklung ist in den Anfangsjahren des Internets zu suchen: Sicherheits- und Datenschutztechniken wurden nicht von Grund auf in die Protokolle integriert, wie beispielhaft an der Geschichte von TLS verdeutlicht werden kann. Lass uns also spekulieren: Was wäre, wenn Sicherheit und Datenschutz von Anfang an fester Bestandteil aller Internetprotokolle gewesen wären? Was wäre, wenn die Überwachung von Datenströmen ein Widerspruch in sich wäre – wo stünden wir heute? Welche neuen gesellschaftlichen Konzepte hätten sich entwickelt?

AG: Es hängt davon ab, was wir unter Sicherheit und Privatheit verstehen. Und ich möchte betonen, dass die liberal-demokratischen Grundsätze in den Protokollen verankert sind. In dem Maße, in dem wir Sicherheit und Privatheit im Rahmen liberal-demokratischer Prinzipien finden können, denke ich, dass wir diese Werte und Qualitäten in den Protokollen finden können, da sie keine totalitären Dokumente sind. Es sind keine Stasi-Dokumente, es sind Anti-Stasi-Dokumente.

Außerdem bin ich der Meinung, dass ‹Überwachung› (surveillance) das falsche Wort ist. Du kennst sicher die einflussreichen Arbeiten von Phil Agre über Überwachung und Erfassung (capture).14 Ich denke, das Wort, das wir verwenden sollten, ist Erfassung. Jemand wie Shoshana Zuboff,15 die ich dafür schätze, dass sie den neuen Titanen der Tech-Branche kritisch gegenübersteht, liegt falsch, wenn sie das Überwachungsmodell betont. Mit Phil Agre könnten wir sagen, dass Computer einfach nicht so funktionieren – sie schauen nicht auf dich per se. Ja, es gibt Überwachungskameras usw. Aber es handelt sich nicht um ein visuelles Modell der Macht, sondern vielmehr um ein linguistisches Modell der Macht. Agre betont, dass die Erfassung nicht primär mit dem Staat identifiziert wird. Sie ist nicht zentralisiert wie das panoptische Gefängnis, das der Architektur der Zentralisierung folgt. Erfassung ist dezentralisiert und verteilt. Während Überwachung geheimnisvoll und schleichend ist, ist das Capture-Modell laut Agre viel invasiver und strukturierender, wie er anhand seines Konzepts der «Grammatiken des Handelns»16 (grammars of action) erklärt. Und es mag lustig sein, das aus meinem Mund zu hören, aber ich glaube, dass wir an dieser Stelle mit einem grundlegenden Problem zu kämpfen haben, nämlich dass Daten selbst Marker des Messbaren, des Erfassbaren sind – sie sind Fragmente erfasster Momente. So könnte man sagen, dass das Wesen von Daten, Digitalität und Berechnung in ihrem Erfassen begründet liegt oder in der Überwachung, wenn wir diesen Begriff verwenden wollen und wir diesem Zusammenhang nicht entkommen können. Deshalb fühle ich mich zum Anti-Repräsentationalismus hingezogen, sei es die prophylaktische Ontologie von jemandem wie Francois Laruelle17 oder die Konzentration auf die Konzepte Opazität oder Verschleierung. Das meine ich, wenn ich sage, dass wir eine viel dramatischere Haltung gegenüber den Repräsentationstechnologien brauchen. Vielleicht ist es aber auch etwas ganz Alltägliches wie die Verwendung des Messengers Signal, der eine Ende-zu-Ende-Verschlüsselung bietet. Damit ist die Überwachung zwar nicht völlig ausgeschaltet, denn man kann Signaturen- und Metadatenanalysen durchführen. Aber es ist auf jeden Fall ein starkes Mittel gegen heimliches Abgehört-Werden durch kommerzielle oder staatliche Akteur*innen.

MS: Aber ich denke, die Frage bleibt: Was für eine Gesellschaft hätten wir heute, wenn wir zumindest in einigen Bereichen einen Weg finden würden, Technologien zu nutzen, die nicht auf Erfassung angewiesen sind. Ich habe in diesem Zusammenhang viel über Steganografie nachgedacht, denn das ist ein Konzept, das im Digitalen scheinbar aufgegeben worden ist: Die Idee, dass man die Existenz von etwas physisch verbergen kann. Vielleicht müssen wir also über Steganografie für Computersysteme nachdenken.

AG: Ja, vielleicht geht es auch darum, andere Strategien zu erfinden, um das zu erreichen, oder zu älteren, bereits bekannten Strategien zurückzukehren. Eine Möglichkeit, darüber nachzudenken, wäre eine Art semantischer Angriff: Verschleierungstaktiken, die streng semantisch vorgehen. Ein gutes Beispiel dafür wäre der Versuch, eine Person zu finden, die sehr schwer zu googlen ist, weil sie vielleicht denselben Namen wie eine prominente Person hat. Oder vielleicht ist ein Wort sehr allgemein oder du verwendest es auf eine etwas andere Art und Weise, als es normalerweise verwendet wird. Das passiert auch oft in der Informatik, wo bestimmte Wörter, Zeichen oder Satzzeichen im Wesentlichen für das Betriebssystem selbst reserviert sind.

Wenn man sich auf diese Art von Begriffen einlassen will, gibt es eine Sprachebene, die wie ein Schatten funktioniert. Und wenn man sich in diesem semantischen Schatten befindet, kann man ihn als eine Art Tarnung nutzen. Diese Tarnung könnte zu schwach sein und ist wahrscheinlich sehr leicht zu überwinden, aber vielleicht ist das alles, was man in einer bestimmten Situation braucht. Wir könnten auch über verschiedene Arten des Maskierens sprechen, wobei mir als Erstes die Anonymous-Masken oder das Tragen eines Bandanas auf einer Demo einfällt. Menschen benutzen kollektive Namen oder entziehen sich festen Identitäten, die mit einer Person verbunden sind: Es gibt auch eine ganze Soziologie des Widerstands gegen die Vereinnahmung oder die Identifizierung, über die wir sprechen könnten.

Abb. 4: Anonymous-Masken

MS & OL: Wir haben uns sehr für deine Bemerkung interessiert, dass «[p]rotocol […] synonymous with possibility» ist.18 In Anlehnung an Fredric Jameson, der bemerkte, dass es eines der schwierigsten Dinge unter den Bedingungen des gegenwärtigen Kapitalismus sei, sich eine Utopie vorzustellen19 (und heute könnten wir in diesem Zusammenhang nicht nur den Kapitalismus anführen, sondern auch auf das verstärkte Aufkommen rechtsextremer Positionen im öffentlichen Diskurs sowie die Klimakatastrophe hinweisen), hast du betont, dass Protokolle damit zu tun haben, welche Zukünfte und Utopien vorstellbar sind. Angesichts der aktuellen Lage der Welt scheint es manchmal unmöglich, sich Utopien vorzustellen. Hemmen die Protokolle, in denen und mit denen wir leben, unsere Zukunftsvisionen? Brauchen wir eine post-protokollogische Utopie, und wie könnte diese aussehen?

AG: Ich denke, wir müssen zwischen Möglichkeit und Utopie unterscheiden, auch wenn die Entwickler*innen der ersten technischen Protokolle dachten, sie würden eine Art fortschrittlichere technologische Infrastruktur schaffen (Fred Turner hat ausführlich darüber geschriebem20). Als ich sagte, dass Protokoll gleichbedeutend mit Möglichkeit ist, lag für mich die Betonung allerdings darauf, dass Fragen der Moral oder des Ermessens – mit anderen Worten die Frage «Kann/Sollte ich etwas tun?» – zugunsten von einer Art Möglichkeitsraum wegfallen. Man kann sich das gut anhand der Denkweise von Hacker*innen vorstellen: Wenn man in einen entfernten Rechner eindringen kann, wird man auch in ihn eindringen. Das meine ich, wenn ich sage, dass es einen Möglichkeitsraum oder eine Angriffsfläche gibt: Bei der Angriffsfläche geht es nicht mehr darum, nach bestimmten moralischen Grundsätzen zwischen Dingen, die man tun sollte oder nicht, zu differenzieren. Der Möglichkeitsraum besagt im Grunde genommen: Ob man etwas tun kann oder nicht, ist eine rein mechanische oder materielle Frage. Wenn jemand einen Exploit ausführen kann, wird es getan – es wird physisch geschehen. Es handelt sich also um einen materialistischen Ansatz, bei dem es darum geht, dass physische Beschränkungen, aber nicht Ermessensfragen oder ethische/ moralische Praxis leitend werden.

Aber ich fühle mich auch zu Utopien hingezogen. Jameson denkt oft über Utopien nach, nicht so sehr als Vision einer kommenden Zukunft, sondern vielmehr als eine Möglichkeit, das ideologische Fenster dessen zu erfassen, was möglich zu sein scheint. Er macht also fast eine Art kantianische Geste: Das Nachdenken über Utopien ist eine gute Möglichkeit, die Möglichkeitsbedingungen für ein bestimmtes Szenario zu begreifen. Und so könnte die Utopieforschung tatsächlich am nützlichsten sein: nicht aufgrund dessen, was sie aktiv zeigt, sondern weil sie eine Art Silhouette oder den Umriss eines Möglichkeitsraums schafft.

MS: Ich habe den Eindruck, dass es ein interessantes Spannungsverhältnis zwischen Machbarkeit und Möglichkeit gibt, das protokollogisch bestimmt ist. Wenn ich darüber nachdenke, was in der Welt machbar ist und was in einer anderen Welt möglich sein könnte, werde ich von dem, was machbar ist, im besten Fall geleitet, im schlimmsten Fall begrenzt.

AG: Ja, ich denke, das ist wichtig, und die Frage, was machbar ist, was praktisch ist, ist auch wichtig für die Hacker*innen-Mentalität, auf die ich mich bezogen habe. Computer sind endliche Maschinen; sie existieren in einem realen, begrenzten Raum. Sie haben begrenzte Ressourcen und andere endliche Beschränkungen. Vielleicht beschreibe ich also eine subtile Verschiebung hin zu einer Mentalität, die sich weniger auf das Machbare und mehr auf das rein logisch Mögliche konzentriert, ohne diese anderen Dinge zu vernachlässigen. Das lässt sich an einer einfachen Metapher verdeutlichen: Sagen wir, du gehst eine Straße entlang und fragst dich: «Ist es möglich, dass ich in dieses Gebäude einbreche?» Nun ja, es ist möglich: Du könntest einen Ziegelstein durch das Fenster werfen, aber normalerweise werden alle möglichen sittlichen, moralischen oder ethischen Grundsätze wirksam, die das Verhalten in der Öffentlichkeit regeln. Aber es scheint so, als würden diese in der Welt der Computer nicht mehr greifen. Mit anderen Worten: Es kommt dort häufiger vor, dass Leute den Stein durch das Fenster werfen und hineinschauen. Virale Phänomene sind an dieser Stelle ebenfalls ein gutes Beispiel. Der Stein könnte ein Computervirus sein, oder er könnte Covid sein – beides ist sehr protokollogisch. Gibt es ein moralisches Urteil darüber, ob sich ein Virus ausbreitet oder nicht? Die Antwort lautet: absolut nicht. Die Ausbreitung ist mechanisch, sie ist physisch, es geht um echten materiellen Kontakt, um Zugang und Verletzbarkeit. Die Möglichkeit liegt für mich also auf der Angriffsfläche.

MS: Ich denke, das stimmt, aber es ist auch repräsentativ für das Hacken vor dem Computer Fraud and Abuse Act, der die Idee des Einbrechens in Computersysteme mit dem buchstäblichen Stein im Fenster verband.

OL: Mich interessieren hier die Unterschiede: Warum machen manche Leute keinen Unterschied zwischen dem Werfen eines Steins und dem Hacken eines Computers?

AG: Ja, das ist eine gute Frage, obwohl ich nicht sicher bin, ob ich sie beantworten kann. Ich glaube, das Beispiel, das ich in Protocol anführe, ist sehr einfach: Nehmen wir an, du möchtest in einem Wohngebiet die Geschwindigkeitsübertretungen reduzieren. Das könnte man erreichen, indem man ein Tempolimit-Schild aufstellt. Man könnte die Geschwindigkeit der Autos aber auch verringern, indem man Bodenschwellen anbringt. Man könnte meinen, dass Ersteres der protokollogische Stil sei, weil es um die Verbreitung eines Gesetzes oder einer allgemeinen Norm geht, aber tatsächlich ist Letzteres die protokollogische Lösung, da es hier darum geht, die materiellen Bedingungen zu gestalten, um den Möglichkeitsraum dessen zu verändern, was in diesem Szenario normales Verhalten ist. Das Aufstellen eines Schildes hingegen stammt ausschließlich aus der Ära der souveränen Autorität, der symbolischen Ökonomie und der immateriellen Gesetze. Es gehört zu dem, was Deleuze die Disziplinargesellschaft oder, noch älter, die Souveränitätsgesellschaft nennen würde. Ich glaube, es geht bei den Kontrollgesellschaften, den protokollogischen Gesellschaften, verstärkt darum, eine Reihe von materiellen Bedingungen zu schaffen, unter denen Lebensformen und Geräte existieren. Das ist sehr postmoralisch – eben ‹Jenseits von Gut und Böse›.

Abb. 5: Protokollogische Verkehrsführung

MS & OL: Angesichts der kürzlichen Übernahme von Twitter durch Elon Musk haben wir viel über deine Bemerkung nachgedacht, dass Widerstand gegen Protokolle sinnlos ist: «Opposing protocol is like opposing gravity – there is nothing that says it can’t be done, but such a pursuit is surely misguided and in the end hasn’t hurt gravity much.»21 Zum ersten Mal lässt sich eine bemerkenswerte und wachsende Zahl von Nutzer*innen beobachten, die sich weg von Twitter und in das Fediverse bewegen, das von anderen Protokollen regiert wird, mit anderen Grammatiken des Handelns und somit anderen Möglichkeiten, miteinander in Beziehung zu treten. Die Gründe für das Verlassen von Twitter sind dabei sehr unterschiedlich: Einige gehen, weil ihre Freund*innen gegangen sind, einige gehen, um Twitter aktiv für Werbekund*innen zu entwerten und so zu dessen Untergang beizutragen, andere gehen, weil sie Twitter als Plattform satthaben. Und wir haben uns gefragt, ob du diese Bewegung als eine Form von Widerstand gegen Protokolle bezeichnen würdest – und ob es möglich ist, sich in anderen Lebensbereichen durch eine breite und organisierte Abkehr vorherrschenden Protokollen zu widersetzen?

AG: Ich denke, sich heute über die Auswüchse und Probleme einer überbordenden protokollogischen Organisation Gedanken zu machen, ist in gewisser Weise ein Luxus oder ein Privileg. Für mich waren dies in den späten 1990er Jahren echte politische Fragen, die zu stellen mir wichtig erschien. Heute hingegen wäre ein wenig mehr protokollogische Organisation wünschenswerter – die Gefahr, dass sie überhandnimmt, besteht nicht mehr. Es gibt allerdings auch Praktiken des deplatforming. Ich habe mich gefreut, dass Trump deplatformed wurde, klar. Aber das ist auch ein Beweis dafür, dass die Infrastruktur nicht neutral ist. In den letzten Wochen haben wir gesehen, wie Elon Musk aus einer Laune heraus Twitter-Konten gesperrt hat, und das ist eine noch wahnsinnigere oder extremere Version des deplatforming. Wir müssen auch den Markt berücksichtigen, der bestimmtes Verhalten auf dramatische Weise formt und verhindert, und ich denke, wir müssen nüchtern betrachten, wie Organisation und Kontrolle in unseren Gesellschaften existieren.

Wir haben bisher viel über die realen materiellen Bedingungen gesprochen. Wir müssen an dieser Stelle aber auch auf eine uralte psychoanalytische Frage zurückkommen, nämlich die Frage nach dem Begehren oder dem Genuss. Sie spielt eine wichtige Rolle bei dem Versuch, die libidinöse Ökonomie der Psyche zu verstehen – der Erfolg von Plattformen wie TikTok, YouTube oder Twitter hängt von der Frage des Vergnügens oder des Begehrens ab.

Und das ist nur eine Makro-Beschreibung – wie sieht das eigentlich aus? Ich möchte betonen, dass wir uns in einer Ära zu befinden scheinen, in der unsere Beziehung zur Technik extrem ödipal ist. Ging es in der Ära des Protokolls um den Anti-Ödipus, also darum, sich in einem Zustand ohne einer vom Herrensignifikanten bestimmten symbolischen Ökonomie zu befinden, so scheint es, als wären wir heute wieder bei ‹Papa, Mama und ich›, dem Trio, das Deleuze und Guattari in ihrem Buch Anti-Ödipus verspotten.22 Mit anderen Worten: Die Menschen scheinen heutzutage einen Meister haben zu wollen, und das könnte Trump oder Bolsonaro oder Musk sein, aber es könnte auch einfach die Cloud als eine Art zentralisiertes Kontrollaggregat sein. Das ist es, was ich damit meine, dass wir uns gerade in einer Art ödipalem Modus befinden. Mastodon oder das Fediverse im Allgemeinen sind vielleicht eher protokollogisch, oder zumindest sind sie der Linux-Ära, der Open-Source-Ära ähnlicher. Ich glaube aber, dass wir eine andere Form des Genusses, eine andere libidinöse Ökonomie brauchen, damit das Fediverse für uns funktioniert. Es braucht eine andere Zeitlichkeit. Der Medienkonsum muss in diesen Räumen anders ablaufen. Es ist eine soziale Frage, aber ich glaube auch, dass sie eng mit den Fragen der libidinösen Ökonomie und einer Transformation des Begehrens verwoben ist. Und ich denke, wir sollten es versuchen! Wir sollten an diesem Punkt alle proprietären Plattformen aufgeben und zu verteilten Open-Source-Protokollen zurückkehren.

MS: Es gibt eine Menge Leute, die darauf bestehen, dass Mastodon wirklich gut für ihre geistige Gesundheit ist: Sie fühlen sich nicht so leer wie nach einem weiteren TikTok-Binge. Sie empfinden Mastodon als weniger aufregend, als ruhiger, und sie empfinden sich nicht als ‹süchtig› danach.

AG: Ja, ich denke, das ist alles richtig. Und das Groteske und Verrückte an so etwas wie TikTok ist, dass es zwar eine Plattform ist und von sehr spezifischen Technologien angetrieben wird, aber dass es nutzer*innengesteuert ist, dass es Peer-to-Peer ist, was bedeutet, dass es unsere libidinöse Ökonomie auf schändliche Weise formt: Sozialität und Peer-to-Peer-Beziehungen werden in gewisser Weise als Waffe eingesetzt. Und ich denke, das ist etwas, mit dem sich die Menschen auseinandersetzen müssen und das sie wirklich in den Griff bekommen müssen. Das Gleiche gilt für Twitter: Elon Musk ist ein passender Avatar, er gibt dem größeren Apparat ein Gesicht, und ja, er ist der reichste Mann der Welt, aber es gibt immer noch dieses horizontalistische Prinzip, das in vielen dieser Social-Media-Formate zur Waffe wird. Ob Gamification oder Follower-Counts, es sind immer die fesselndsten, die verführerischsten, die Endorphin-induzierendsten Elemente, die durch eine Art Marktlogik an die Spitze steigen.

OL: Dies alles hängt auch damit zusammen, dass wir in einer Warengesellschaft leben und unsere Subjektivität im Wesentlichen auf diese Art von Wünschen ausgerichtet ist – das war damals auch Teil der Kritik von Deleuze und Guattari. Über Mastodon nachzudenken würde also auch bedeuten, über neue, entstehende Gesellschaften und Subjektivitäten nachzudenken.

AG: Ja. Und ich mag das Phänomen, dass jemand einen Mastodon-Server startet und dann eine Art Mikro-Community mit vielleicht nur 100 bis 200 registrierten Nutzer*innen auf diesem Server schafft. Ich denke, es gibt einen Anreiz, insbesondere da wir uns weltweit auf dem Höhepunkt einer populistischen Ära befinden, zu diesen oder zu anderen Formen der sozialen Interaktion zurückzukehren, die nicht so massiv von Unternehmen und staatlichen Mächten strukturiert zu sein scheinen. Vielleicht ist das naiv, aber ich mag das.

MS: Ich auch. Ich bekomme oft zu hören, dass das eine naive Haltung sei, aber es ist wirklich so, dass die neuen Nutzer*innen auf Mastodon die Dezentralisierung schätzen und Aspekte von Twitter ziemlich kritisch sehen. Interessanterweise mochten sie diese Aspekte zwar vorher schon irgendwie nicht, waren sich aber nicht dessen bewusst, dass sie direkt mit der Zentralisierung von Twitter verbunden sind.

AG: Ja, ich glaube, es gibt sogar eine Zeile im Anti-Ödipus, in der Deleuze und Guattari im Wesentlichen sagen, dass das Begehren immun gegen diese Art von äußeren Kräften sei. Ich denke, das ist völlig falsch. Ich denke, dass das Begehren absolut formbar ist. Es ist etwas, das man kultivieren kann, etwas, das man aktiv verändern kann. Wenn du an einem Tag eine bestimmte libidinöse Konstellation hast und deine Umgebung und deine tägliche Praxis veränderst, kannst du Vergnügen und Begehren beeinflussen. Wenn man z. B. lernt, eine bestimmte Ernährung zu mögen, und dann seine Ernährung ändert – siehe da, man mag auch diese andere Ernährung. Die Menschen fühlen sich oft von unbewussten materiellen Kräften ergriffen, ohne zu erkennen, dass die Bedingungen geändert werden können und dass man aktiv daran mitwirken kann, eine andere Richtung einzuschlagen.

BILDNACHWEISE

Abb. 01: Foto von Clark Van der Beken auf Unsplash, www.unsplash.com/de/fotos/596baa0MpyM (31.1.2023).

Abb. 02: Niels ten Oever, Corinne Cath: Research into Human Rights Protocol Considerations, Request for Comments (RFC) 8280, Oktober 2017, 1–81, hier 19, www.rfc-editor.org/info/rfc8280 (2.8.2022).

Abb. 03: Claude E. Shannon: Schematic diagram of a general communication system, aus ders.: The Mathematical Theory of Communication, in: Bell System Technical Journal, Bd. 27, Nr. 3, 1948, 379–423, 381, https://doi.org/10.1002/j.1538-7305.1948.tb01338.x.

Abb. 04: Artikel von Amber Jamieson: Jeb Bush’s glasses conundrum: some unsolicited fashion advice, TheGuardian.com, 20.2.2016, Screenshot, www.theguardian.com/us-news/2016/feb/20/jeb-bush-no-glasses-fashion-advice (24.1.2023).

Abb. 05: Foto von Brian Wangenheim auf Unsplash, www.unsplash.com/de/fotos/-yWw3HlVVnQ (31.1.2023).

- 1Alexander R. Galloway: Protocol. How Control Exists After Decentralization, Cambridge (MA) 2004; ders., Eugene Thacker: The Exploit. A Theory of Networks, Minneapolis 2007.

- 2Jon Postel (Hg.): Transmission Control Protocol, Request for Comments (RFC) 793, September 1981, 1–85, hier 13, https://www.rfc-editor.org/info/rfc793 (3.1.2023).

- 3Vgl. Thomas S. Kuhn: Die Struktur wissenschaftlicher Revolutionen (im Orig.: The Structure of Scientific Revolutions), Frankfurt/M. 2020 [1962].

- 4Sadie Plant: Feminisations. Reflections on Women and Virtual Reality, in: Lynn Hershman Leeson (Hg.): Clicking In: Hot Links to a Digital Culture, Seattle 1996, 37–38, hier 37.

- 5Vgl. Alexander R. Galloway: Laruelle. Against the Digital, Minneapolis 2014.

- 6

Vgl. Lee Edelman: No Future. Queer Theory and the Death Drive, Durham 2004.

- 7Vgl. Calvin L. Warren: Ontological Terror. Blackness, Nihilism, and Emancipation, Durham 2018.

- 8Vgl. McKenzie Wark: A Hacker Manifesto, Cambridge (MA) 2004.

- 9Vgl. Niels ten Oever, Corinne Cath: Research into Human Rights Protocol Considerations, Request for Comments (RFC) 8280, Oktober 2017, 1–81, https://www.rfc-editor.org/info/rfc8280 (2.8.2022).

- 10Vgl. Claude Elwood Shannon: The Mathematical Theory of Communication, in: Bell System Technical Journal, Bd. 27, Nr. 3, 1948, 379–423, hier 379, https://doi.org/10.1002/j.1538-7305.1948.tb01338.x.

- 11David Golumbia: The Politics of Bitcoin: Software as Right-Wing Extremism, Minneapolis 2016.

- 12Thomas Lemke: The Government of Things. Foucault and the New Materialisms, New York 2021, 168–190.

- 13Vgl. Oliver Leistert: From Protest to Surveillance – The Political Rationality of Mobile Media. Modalities of Neoliberalism, Frankfurt/M., New York 2013.

- 14Vgl. Philip E. Agre: Surveillance and Capture: Two Models of Privacy, in: The Information Society, Bd. 10, Nr. 2, 1994, 101–127, https://doi.org/10.1080/01972243.1994.9960162.

- 15Vgl. Shoshana Zuboff: The Age of Surveillance Capitalism. The Fight for a Human Future at the New Frontier of Power, New York 2019.

- 16Vgl. Agre: Surveillance and Capture.

- 17Vgl. François Laruelle: From Decision to Heresy. Experiments in Non-Standard Thought, hg. v. Robin Mackay, Falmouth (UK), New York 2012.

- 18Vgl. Galloway: Protocol, 168.

- 19Vgl. ebd.

- 20Vgl. Fred Turner: From Counterculture to Cyberculture. Stewart Brand, the Whole Earth Network, and the Rise of Digital Utopianism, Chicago 2006.

- 21Galloway: Protocol, 147, Herv. i. Orig.

- 22Vgl. Gilles Deleuze, Félix Guattari: Anti-Ödipus (im Orig. L’anti-Œdipe), Frankfurt/M. 2016 [1972].

Bevorzugte Zitationsweise

Die Open-Access-Veröffentlichung erfolgt unter der Creative Commons-Lizenz CC BY-SA 4.0 DE.